Gérance Informatique en chiffres

+20 Années

D’expertise dans le domaine de la cybersécurité

+750 Projets

Réalisés à travers le monde entier

+25 Partenaires

Internationaux de renommé

+2K Clients

À travers le monde

Découvrez le défi de la Cybersécurité

Protégez les données contre les attaques malveillantes tout en garantissant l'accessibilité et la confidentialité.

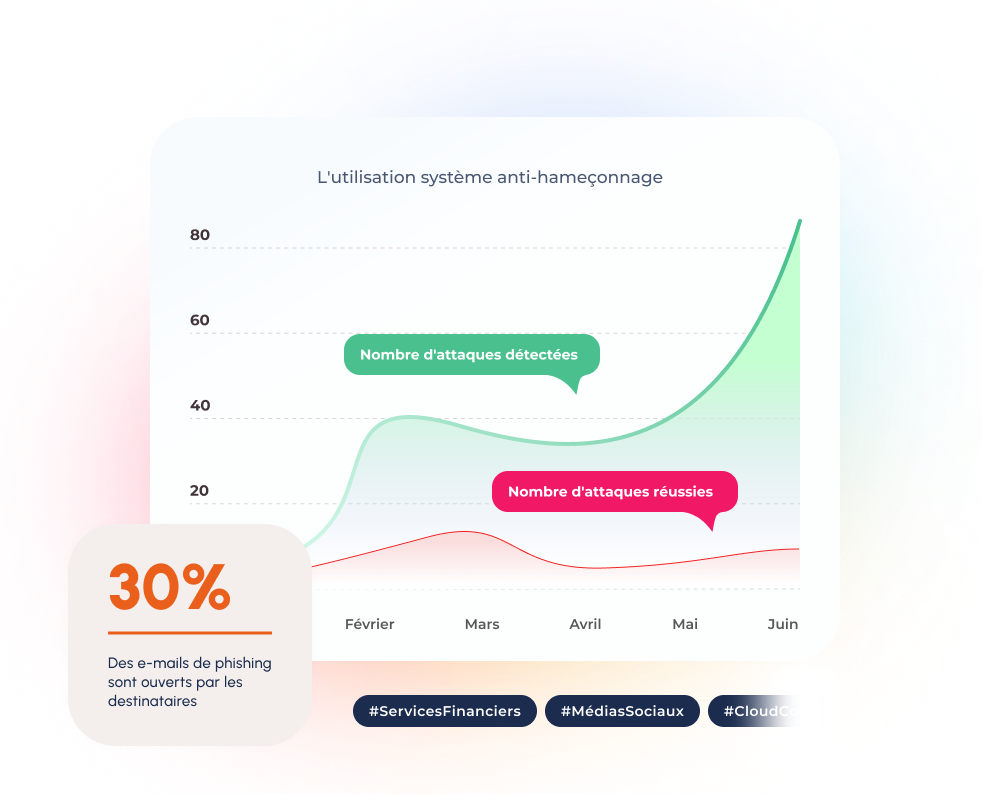

E-mails et sites frauduleux piègent les utilisateurs pour voler des données confidentielles comme les mots de passe et des informations à caractère personnel.

Les cybercriminels utilisent des e-mails et des sites frauduleux pour inciter les utilisateurs à divulguer des informations sensibles, telles que des mots de passe et des données personnelles.

La rançon peut atteindre des sommes astronomiques et que le ransomware peut bloquer toute l’activité de l’entreprise

Des Services de Cybersécurité Pour Affronter vos principaux challenges

Surveillance Proactive via notre Centre de Supervision de la Sécurité (SOC)

- Surveillance Continue des Infrastructures

- Collecte et Analyse des Données de Sécurité

- Identification des Anomalies et des Menaces

- Réponse Immédiate aux Incidents

- Reporting et Suivi des Alertes de Sécurité

Détection Avancée des Incidents et Intrusions pour une Sécurité Renforcée

- Surveillance des Points d'Accès et des Réseaux

- Détection des Menaces Avancées avec l'IA

- Identification des Intrusions et et des Attaques Complexes

- Réactivité Instantanée aux Alertes

- Analyse Approfondie des Incidents de Sécurité

Support Personnalisé et Assistance sur Mesure pour vos Projets

- Analyse et Évaluation des Besoins en Cybersécurité

- Support local

- Intervention préventive

- Intervention curative

- intervention évolutive

Automatisation des Réponses aux Menaces avec notre Solution SOAR

- Automatisation des Alertes et des Actions de Sécurité

- Orchestration des Réponses aux Incidents

- Réduction des Délais de Réaction

- Suivi des Actions Automatisées et Auditabilité

- Optimisation de l'Efficacité des Équipes de Sécurité

Gestion Experte des Vulnérabilités et des Correctifs

- Identification et Évaluation des Vulnérabilités

- Priorisation des Correctifs selon le Risque

- Application Proactive des Correctifs de Sécurité

- Tests de Validation Post-Correction

- Rapport Détail de la Gestion des Vulnérabilités

Surveillance Constante et Détection Proactive des Fuites de Données

- Surveillance des Accès aux Données Sensibles

- Analyse des Flux de Données Sortants

- Détection en Temps Réel des Fuites de Données

- Préventions des fuites de données avec nos solutions DLP

- Réponse Immédiate aux Incidents de Fuite

Sécurisation Avancée de la Messagerie et du Cloud

- Chiffrement des Communications Électroniques

- Surveillance des Environnements Cloud

- Protection des solutions Saas

- Prévention contre les Attaques de Phishing

- Audit de la solution de sécurité de passerelle des emails

Protection Intégrale des Données, Infrastructures et Systèmes Informatiques

- Sécurisation des Données Sensibles

- Protection des Infrastructures Critiques

- Sauvegarde et Récupération des Données

- Gestion Rigoureuse des Accès aux Systèmes d’information

- Audit Continu de la Sécurité des Systèmes d’information

Des services sur mesure pour s’adapter parfaitement à vos besoins spécifiques et vous garantir une protection optimale.

Des solutions pour vos plus grands défis

Des solutions de Cybersécurité sur mesure pour répondre aux besoins uniques de votre entreprise.

- Plateformes de Formation, de Sensibilisation à la Sécurité & de Simulation d’Attaques

Plateformes de Formation, de Sensibilisation à la Sécurité & de Simulation d’AttaquesConçues pour offrir une défense inébranlable contre les cybermenaces, notre technologie assure la confidentialité, l'intégrité et la disponibilité de vos informations critiques.

Plateformes de Formation, de Sensibilisation à la Sécurité & de Simulation d’AttaquesConçues pour offrir une défense inébranlable contre les cybermenaces, notre technologie assure la confidentialité, l'intégrité et la disponibilité de vos informations critiques. - Sauvegarde, Restauration & Réplication

Sauvegarde, Restauration & RéplicationConçue pour garantir une protection robuste contre les pertes de données et les interruptions, notre technologie assure la disponibilité, l'intégrité et la récupération rapide de vos informations critiques.

Sauvegarde, Restauration & RéplicationConçue pour garantir une protection robuste contre les pertes de données et les interruptions, notre technologie assure la disponibilité, l'intégrité et la récupération rapide de vos informations critiques. - Sécurité et Protection du Cloud

Sécurité et Protection du CloudConçue pour offrir une défense inébranlable aux environnements cloud, notre solution garantit la confidentialité, l’intégrité et la disponibilité de vos données essentielles.

Sécurité et Protection du CloudConçue pour offrir une défense inébranlable aux environnements cloud, notre solution garantit la confidentialité, l’intégrité et la disponibilité de vos données essentielles. - Sécurité et Protection des Données

Sécurité et Protection des DonnéesConçue pour offrir une défense inébranlable, notre solution garantit la confidentialité, l'intégrité et la disponibilité de vos données critiques.

Sécurité et Protection des DonnéesConçue pour offrir une défense inébranlable, notre solution garantit la confidentialité, l'intégrité et la disponibilité de vos données critiques. - Solutions de Protection du Web

Solutions de Protection du WebConçues pour offrir une défense inébranlable, nos technologies garantissent la sécurité, la disponibilité et l'intégrité de vos activités en ligne.

Solutions de Protection du WebConçues pour offrir une défense inébranlable, nos technologies garantissent la sécurité, la disponibilité et l'intégrité de vos activités en ligne. - Solutions de Protection des Réseaux

Solutions de Protection des RéseauxConçues pour offrir une défense inébranlable, elles garantissent la sécurité, l’intégrité et la disponibilité de vos infrastructures.

Solutions de Protection des RéseauxConçues pour offrir une défense inébranlable, elles garantissent la sécurité, l’intégrité et la disponibilité de vos infrastructures. - Sécurité et Protection des E-mails

Sécurité et Protection des E-mailsConçues pour offrir une défense inébranlable, nos solutions garantissent la confidentialité, l’intégrité et la disponibilité de vos communications électroniques.

Sécurité et Protection des E-mailsConçues pour offrir une défense inébranlable, nos solutions garantissent la confidentialité, l’intégrité et la disponibilité de vos communications électroniques. - Authentification Forte à Plusieurs Facteurs

Authentification Forte à Plusieurs FacteursConçue pour offrir une défense inébranlable, notre solution garantit la sécurité, l’intégrité et l’accès contrôlé à vos systèmes critiques.

Authentification Forte à Plusieurs FacteursConçue pour offrir une défense inébranlable, notre solution garantit la sécurité, l’intégrité et l’accès contrôlé à vos systèmes critiques. - Gestion des Vulnérabilités et des Correctifs

Gestion des Vulnérabilités et des CorrectifsConçue pour offrir une défense inébranlable, notre solution garantit la détection, la correction et la sécurité continue de vos systèmes critiques.

Gestion des Vulnérabilités et des CorrectifsConçue pour offrir une défense inébranlable, notre solution garantit la détection, la correction et la sécurité continue de vos systèmes critiques. - Sécurité et Protection des Endpoints

Sécurité et Protection des EndpointsConçues pour offrir une défense inébranlable, nos solutions garantissent la sécurité, l’intégrité et la disponibilité de vos terminaux.

Sécurité et Protection des EndpointsConçues pour offrir une défense inébranlable, nos solutions garantissent la sécurité, l’intégrité et la disponibilité de vos terminaux. - Threat Intelligence & Analyse Comportementale

Threat Intelligence & Analyse ComportementaleConçues pour offrir une défense inébranlable, nos solutions détectent, analysent et neutralisent les menaces avant qu'elles n'impactent vos systèmes critiques.

Threat Intelligence & Analyse ComportementaleConçues pour offrir une défense inébranlable, nos solutions détectent, analysent et neutralisent les menaces avant qu'elles n'impactent vos systèmes critiques. - Gestion de logs et Corrélation des Événements

Gestion de logs et Corrélation des ÉvénementsConçue pour offrir une défense inébranlable, notre solution centralise, analyse et corrèle vos données pour une sécurité renforcée.

Gestion de logs et Corrélation des ÉvénementsConçue pour offrir une défense inébranlable, notre solution centralise, analyse et corrèle vos données pour une sécurité renforcée. - Gestion des identités et des accès

Gestion des identités et des accèsConçue pour offrir une défense inébranlable, notre solution garantit un contrôle sécurisé et une gestion efficace des accès à vos systèmes critiques.

Gestion des identités et des accèsConçue pour offrir une défense inébranlable, notre solution garantit un contrôle sécurisé et une gestion efficace des accès à vos systèmes critiques.

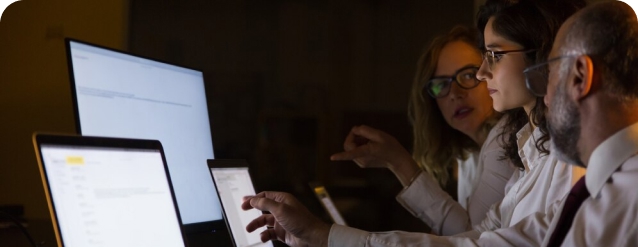

Un Savoir-Faire Expert et Polyvalent

Découvrez notre équipe de direction. Experts visionnaires, leaders inspirants. Ensemble, façonnons l'avenir.

- étude de cas en Secteur de la santéUn Réseau Plus sécurisé : Réduction de l'Impact des Incidents avec Rapidité et Prévention

- Temps de résolution réduit de 50%

- Minimisation de l'impact sur la productivité

- Amélioration de la flexibilité et de la scalabilité

- Mise en place de mesures préventives pour éviter les incidents futurs

Audit Gratuit

Bénéficiez d'un audit gratuit de messagerie et d’une assistance dédiée avec les services

Intervention Rapide en Cas d'Incident et Analyses Forensiques Approfondies

Assistance Dédiée et Gestion de Crise en Cas d'Attaque Cybernétique de Cyberattaques

Vous souhaitez être

accompagné ?

Un renseignement, une question, n'hésitez pas à nous contacter.